Wie läuft eine Cyber Risko Analyse ab und was muss dafür gemacht werden?

Unsere Cyber Risiko Analyse überprüft Ihr Netzwerk unter anderem auf Sicherheitslücken, Schwachstellen sowie Fehlkonfigurationen. Ähnlich wie bei einem Auto beim TÜV, erhalten Sie im Anschluss einen Prüfbericht mit einem Renovierungsplan.

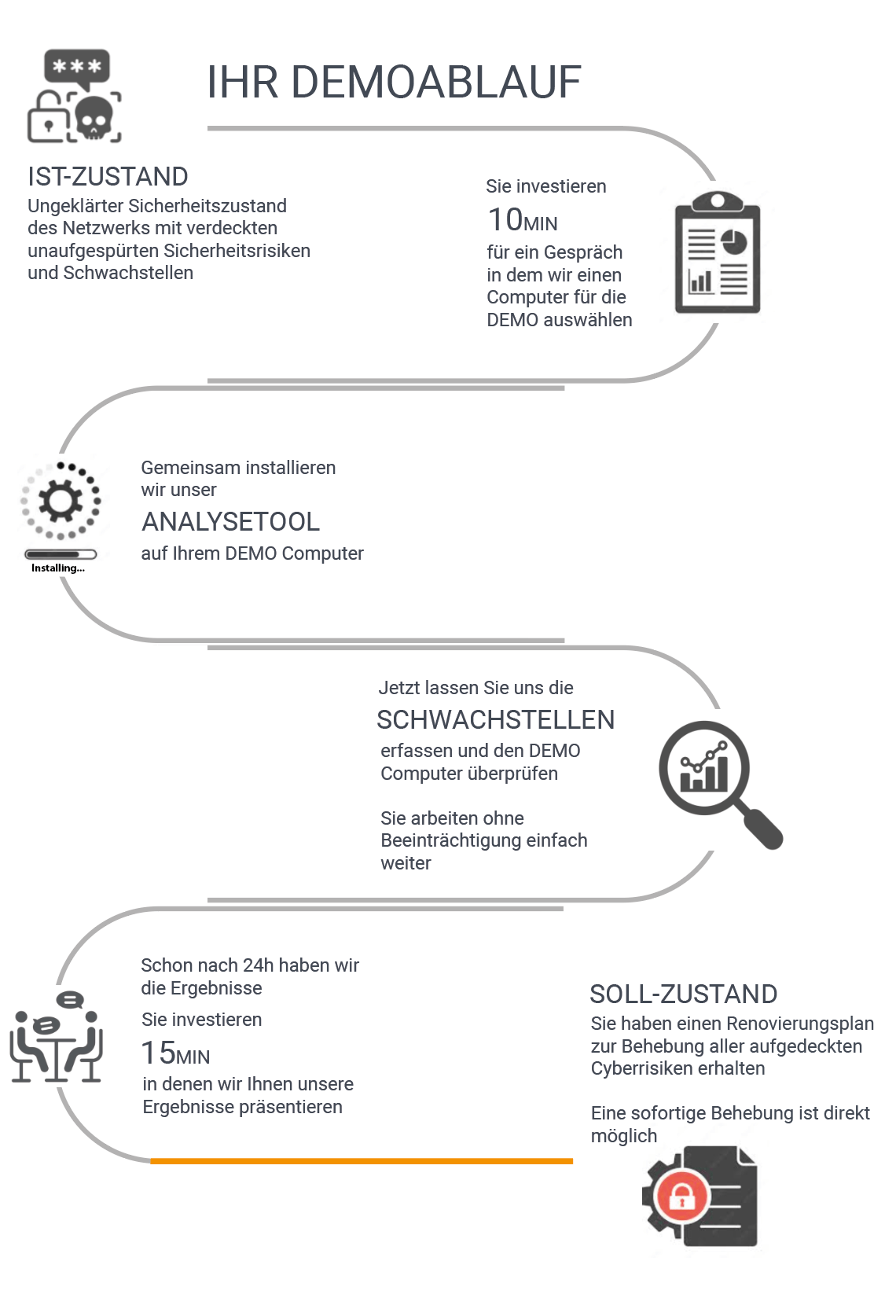

Wir möchten Ihnen nicht die Katze im Sack verkaufen. Daher - testen Sie uns. Wir führen eine kostenlose DEMO mit Teilanalyse auf einem Ihrer Computer durch. Wir sind sicher, wir finden eine Schwachstelle.

Wir haben hier einen verkürzten Analysebericht einer vollständigen Cyber Risiko Analysefür Sie vorbereitet.

Dieser gibt einen Einblick, wie einfach und verständlich unsere Analyseergebnisse sind.

Wir präsentieren mit unserer Analyse nicht nur die aufgedeckten Schwachstellen, sondern liefern auch den Renovierungsplan für Ihren IT-Betreuer gleich mit.

Sie können direkt mit der Behebung der aufgedeckten Schwachstellen beginnen.

Während der DEMO geht es um die Sicherheit Ihres Unternehmens. Dieses sind Informationen, die mit der nötigen Verschwiegenheit behandelt werden sollten.

Daher ist die vorherige Unterzeichnung einer Vertraulichkeitsvereinbarung wichtiger Bestandteil und gibt den sicheren Rahmen für die weiteren Abläufe.

Machen Sie den ersten Schritt zu einer Verbesserung Ihrer Cybersicherheit.